Windowsには様々な機能がありますが、いくつかの脆弱性を狙われることがあります。ロシアのハッキンググループが利用するWindowsプリントスプーラーソフトウェアの脆弱性を悪用するために使用する新ツールについてマイクロソフトは警告しています。

Forest Blizzardの新ツール

ロシアの情報機関GRUとの関係が高いとみられているハッカー集団Forest Blizzard(APT28、Sednit、Sofacy、Fancy Bearなどの名称でも知られる)は、情報収集を目的として政府、エネルギー、運輸、非政府組織を標的としています。

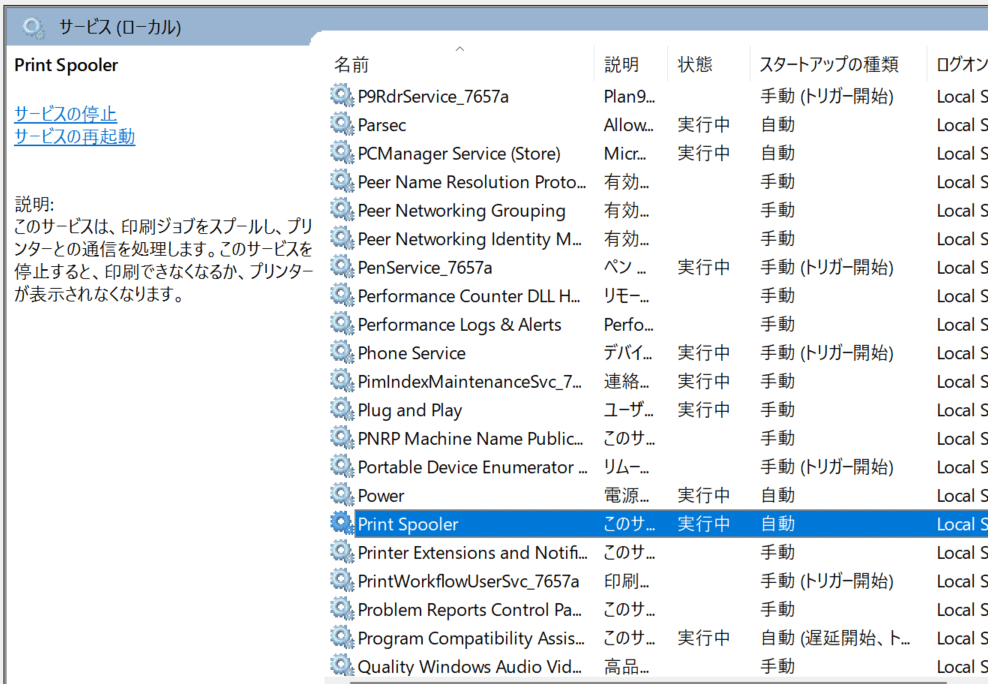

彼らの新しいツールGooseEggはWindows Print Spoolerサービスの脆弱性(CVE-2022-38028)を悪用するもので、特権アクセスを侵害し、認証情報を盗み出すというものです。これはGooseEggがJavascriptファイルを変更し、高い権限で実行することが出来るというものです。

Windows Print Spooler サービスとは

Windows Print Spoolerサービスとは、アプリケーションとプリンタの中間的な役割を果たすサービスです。これにより、印刷ジョブを管理することが可能なツールをバックグラウンドで動作させることが出来ます。

対策方法について

マイクロソフトは以下の対策を推奨しています。

- CVE-2022-38028(2022年10月11日)および以前のPrint Spoolerの脆弱性(2021年6月8日および7月1日)に対するセキュリティ更新プログラムを適用します。

- ドメインコントローラのPrint Spoolerサービスを無効にすることを検討してください(通常は操作は必要ありません)

- クレデンシャル・ハードニングの推奨事項を実施する。

- ブロック機能を備えたEDR(Endpoint Detection and Response)を使用する。

- ウイルス対策ソフトウェアのクラウド配信による保護を有効にする。

- Microsoft Defender XDR 攻撃サーフェス削減ルールを活用する。

-

-

Analyzing Forest Blizzard’s custom post-compromise tool for exploiting CVE-2022-38028 to obtain credentials | Microsoft Security Blog

Analysis of Forrest Blizzard's exploitation of the CVE-2022- ...

www.microsoft.com

--